VLAN znamená Virtual Local Area Network čo v preklade znamená virtuálna lokálna sieť. V dnešnom blogu by som rád ukázal ako táka VLAN funguje a prečo sa vôbec používa. Popíšem ako si takú sieť vytvoríme a nakonfigurujeme. VLAN som testoval v rámci domácej LAN a použil som na to switch TL-SG1016DE a pfsense, čo je vlastne môj sieťový firewall.

Obsah

- Úvod

- Ľahký úvod do VLAN

- Moje zapojenie VLAN

- Nastavenie TL-SG1016DE

- Nastavenie pfsense

- Záver

- Použitá literatúra

Úvod

Nedávno som realizoval známemu v dome dátové rozvody a keď som hľadal switch, tak som zistil, že manažovateľný switch TL-SG1016DE je len o 6€ drahší ako klasický switch TL-SG1016D (neviem či bola v e-shop nejaká akcia, ale keď som videl, že cena je takmer podobná z klasickým switchom, tak som neváhal a objednal som TL-SG1016DE). Najzaujímavejšie funkcie na tomto switchy sú:

| L2 Features | IGMP Snooping V1/V2/V3 Link Aggregation Port Mirroring Cable Diagnostics Loop Prevention |

|---|---|

| VLAN | Supports up to 128 VLANs simultaneously (out of 4K VLAN IDs) MTU/Port/Tag VLAN |

Ľahký úvod do VLAN

Ako funguje VLAN je stručne popísané na wikipedii. Ja len v krátkosti popíšem môj pohľad na VLAN. Majme nejakú spoločnosť v ktorej sú napr. 3 oddelenia

- Oddelenie výroby

- Oddelenie ekonomiky

- Oddelenie predaja

Chceme aby každé oddelenie malo svoju podsieť a aby sa napr. sieť ekonomiky nemiešala do siete výroby. Ak je komplex v ktorom sídli spoločnosť veľký a oddelenia sú v rôznych budovách, musíme budovy prepojiť ethernetovým káblom (v prípade väčších vzdialeností optickým vláknom). Ak by sme uvažovali jednú podsieť v celej spoločnosti (napr. 192.168.1.0/24), tak by bolo dostačujúce prepojiť všetky switche medzi budovami jedným káblom. Ale už sme si povedali, že potrebujeme 3 oddelené siete.

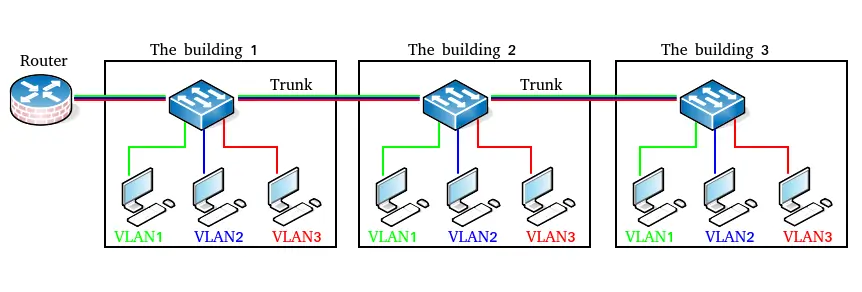

Znova predpokladajme, že v každej budove sedí nejaká časť ekonomiky, ďalšia časť výroby, resp. predaja. V takomto prípade by sme museli do každej budovy umiestniť 3 klasické switche aby sme vytvorili 3 rôzne siete. Tieto switche by sme samozrejme museli medzi budovami prepojiť troma káblami, reps. optickými vláknami. Ak máme len 3 oddelenia a budovy nie sú od seba ďaleko, tak niekto by si povedal, „OK“ prepojíme to troma káblami a je to vyriešené. Keď je tých oddelení 20, tak prepájanie káblami a použitie 20 switchov nie je najvhodnejšie riešenie. V tomto prípade je VLAN ideálnym riešením. Nasledujúci obrázok ilustruje ako by to mohlo vyzerať. Trunk je prepoj medzi switchami a je to jeden fyzický kábel (resp. optické vlákno), ktorým vieme nahradiť (v našom prípade) 3 dátové linky.

VLAN je veľmi rozsiahly a komplikovaný systém na vysvetľovanie a pochopenie. Kto by mal záujem, tak na internete si o tejto problematike môže vyhľadať nespočetné množstvo materiálov. Cieľom tohto blogu je ukázať ako som konfiguroval VLAN v rámci domácej LAN. Ja som použil to najjednoduchšie riešenie, kde som do existujúcej LAN zapojil switch TL-SG1016DE a prepojil som ho s pfsense firewallom, ktorý beží v KVM.

Moje zapojenie VLAN

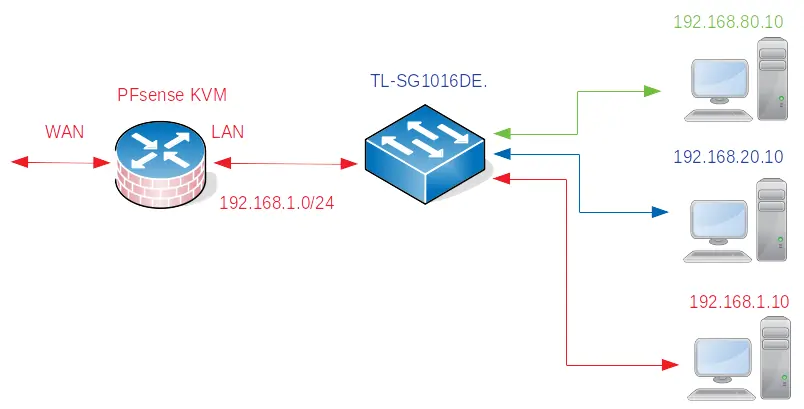

Jednou z možností využitia VLAN, je v rámci jedného fyzického switchu oddeliť od seba niekoľko sieti. To znamená, že niektorým portom nastavíme aby fungovali na rôznych oddelených sieťach. Tie siete by sa nemali vôbec vidieť. Ak by sa siete videli, tak VLAN by nemala vyznám. Tu je jednoduchý nákres ako by to malo fungovať.

Ak by sme switch vôbec nenastavovali, tak všetky zariadenia do switcha dostanú IP adresu z LAN siete 192.168.1.x. My však nastavíme aby bola na niektorých portoch iná sieť ako 192.168.1.x. V tomto návode ukážem len nastavenie pre jednu sieť a to 192.168.80.0 (sieť je na obrázku vyznačená zelenou čiarou). Ďalšia sieť (192.168.20.0/24) by sa konfigurovala analogicky.

Nastavenie TL-SG1016DE

Po vybalení switcha z krabice ho pripojíme na PC (notebook) ethernetovým káblom. PC nesmie byť pripojený do žiadnej siete (ani wifi). V PC si nastavíme ručne IP adresu na 192.168.0.x (písmeno x môžeme nahradiť číslom od 2 do 254). Následne do webového prehliadača zadáme IP adresu 192.168.0.1 a zvolíme si nové administrátorské heslo.

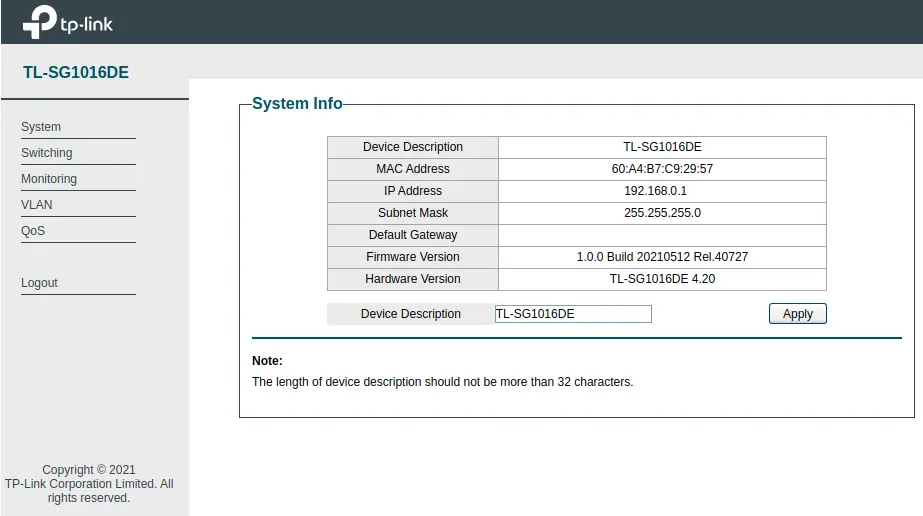

Po úspešnom prihlásení uvidíme systémové informácie

V menu prejdeme do

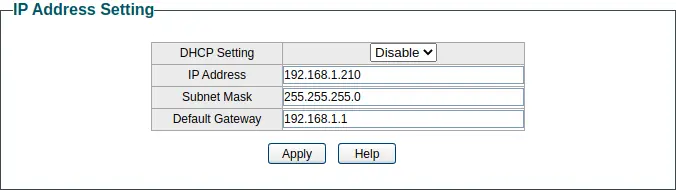

System --> Ip settingHneď môžeme nastaviť DHCP na disable a parametre nastavíme podľa našej siete. Môžeme zvoliť nejakú Vyššiu IP adresu, ktorá bude slúžiť na manažment. Ja som zvolil IP adresu 192.168.1.210.

Teraz PC od switchu odpojíme a môžeme ho pripojiť do našej LAN. V PC si zmeníme nastavenie IP adresy na automatické (z DHCP) a pripojíme sa do našej existujúcej LAN. Switch budeme teraz konfigurovať cez novú IP adresu 192.168.1.210. V tejto chvíli funguje switch ako klasicky, hlúpy switch. V rámci webového rozhrania switchu prejdeme na

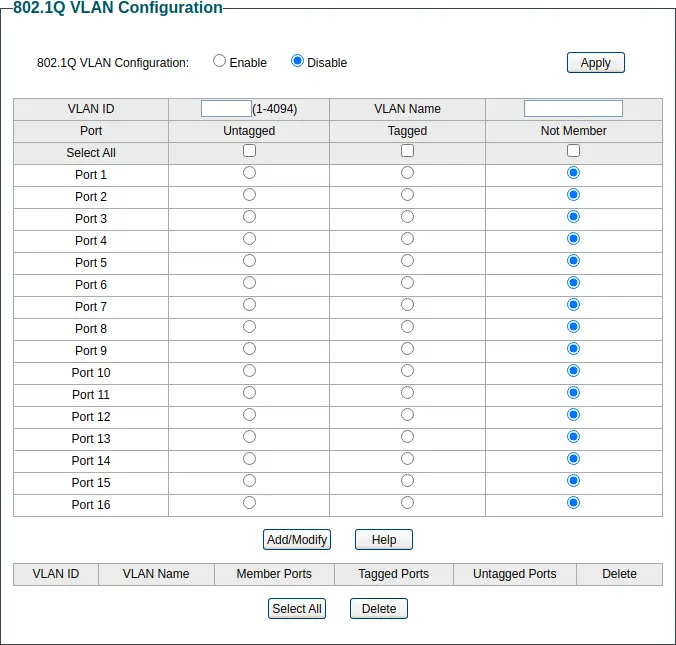

VLAN --> 802.1Q VLANprve čo spravíme, tak povolíme 802.1Q VLAN Configuration (enable) a klikneme na apply

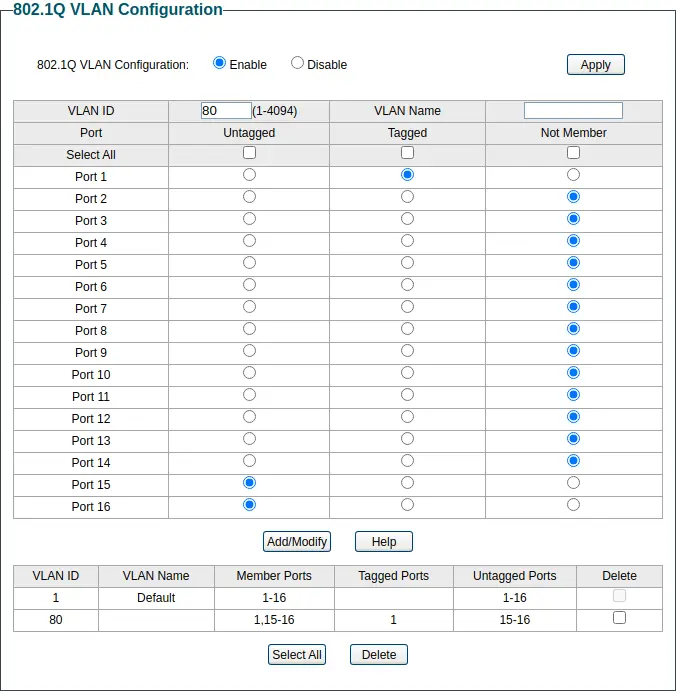

Následne do riadku VLAN ID zapíšeme číslo medzi 1 a 4096. To bude vlastne naše ID VLANu. Ja som zvolil číslo 80. Potom nastavíme náš uplink port 1, čiže nastavíme ho na Tagged . Vyberieme port/y, ktoré budeme chcieť oddeliť od klasickej LAN siete. Ja som zvolil porty 15 a 16. Tieto nastavíme na Untagged . Teraz môžeme kliknúť na Add/Modify

Následne sa presunieme do

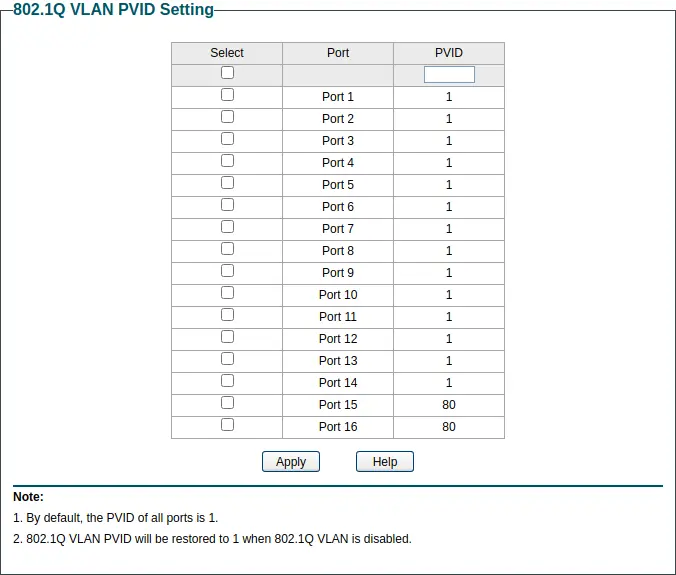

VLAN --> 802.1Q VLAN PVID SettingA na tie 2 porty (15 a 16), ktoré sme si definovali v predošlom odseku si nastavíme PVID na 80. To sa nastavuje tak, že do okienka PVID zadáme hodnotu 80 a označíme porty 15 a 16. Následne klikneme na Apply.

To boli základné nastavenia, ktoré sme vykonávali na switchy. Ak by sme sa pripojili na switch do portov 15, alebo 16 teraz, tak by nič nefungovalo. Dôvod je ten, že ešte nie je nastavená druhá s strana.

Nastavenie pfsense

Vytvárame interface

Prejdeme do webového rozhrania pfsense (v mojom prípade je webkonfigurátor pfsense na adrese 192.168.1.1). Najprv musíme vytvoriť nové virtuálne sieťové rozhranie. To znamená, že sa presunieme do

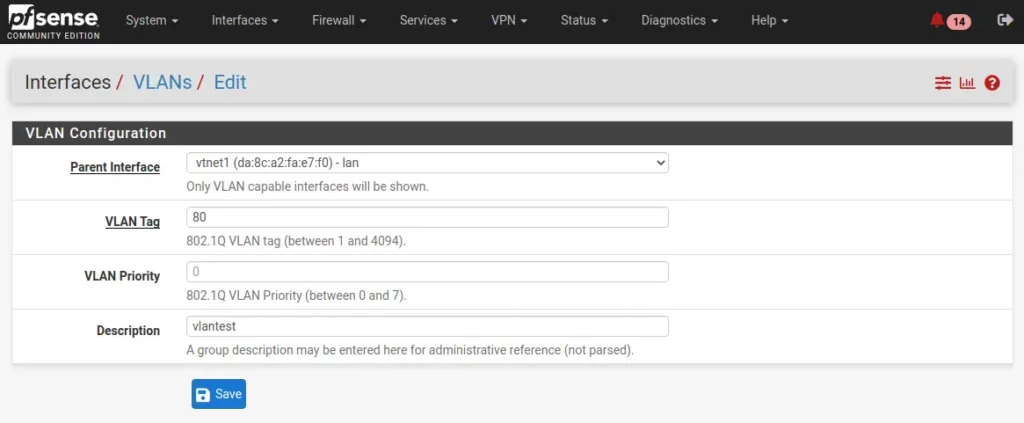

Interfaces --> Assignments --> VLANsKlik na +Add

Nastavíme to podľa obrázka. Interface musí byť LAN a VLAN ID musíme nastaviť na 80, tak ako sme nastavili na switchy. Keď klikneme na save tak interfece by sa mal úspešne vytvoriť.

Znova prejdeme na

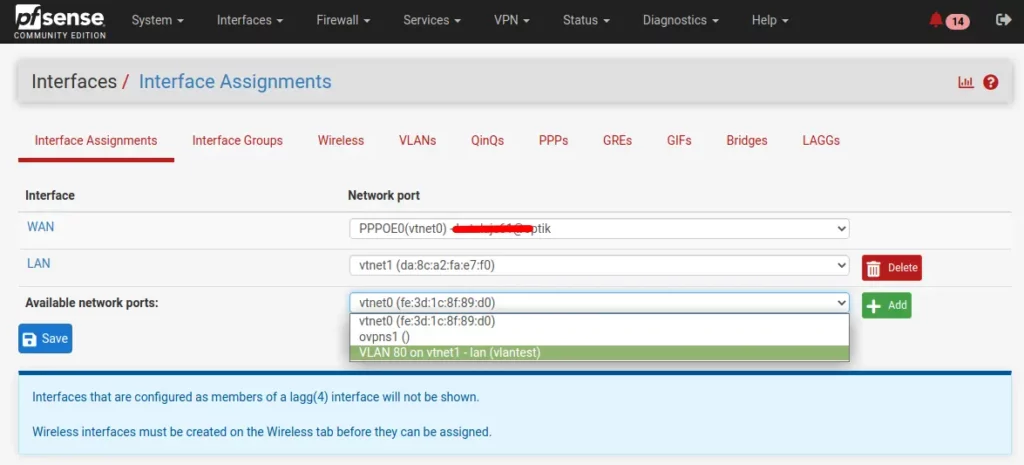

Interfaces --> AssignmentsTam už uvidíme náš novo vytvorený interface, takže ho vyberieme a klikneme na +Add a Save

Potom klikneme na interface, ktorý sme pridali. Zatiaľ je názov interface OPT1 (názov o chvíľu zmeníme).

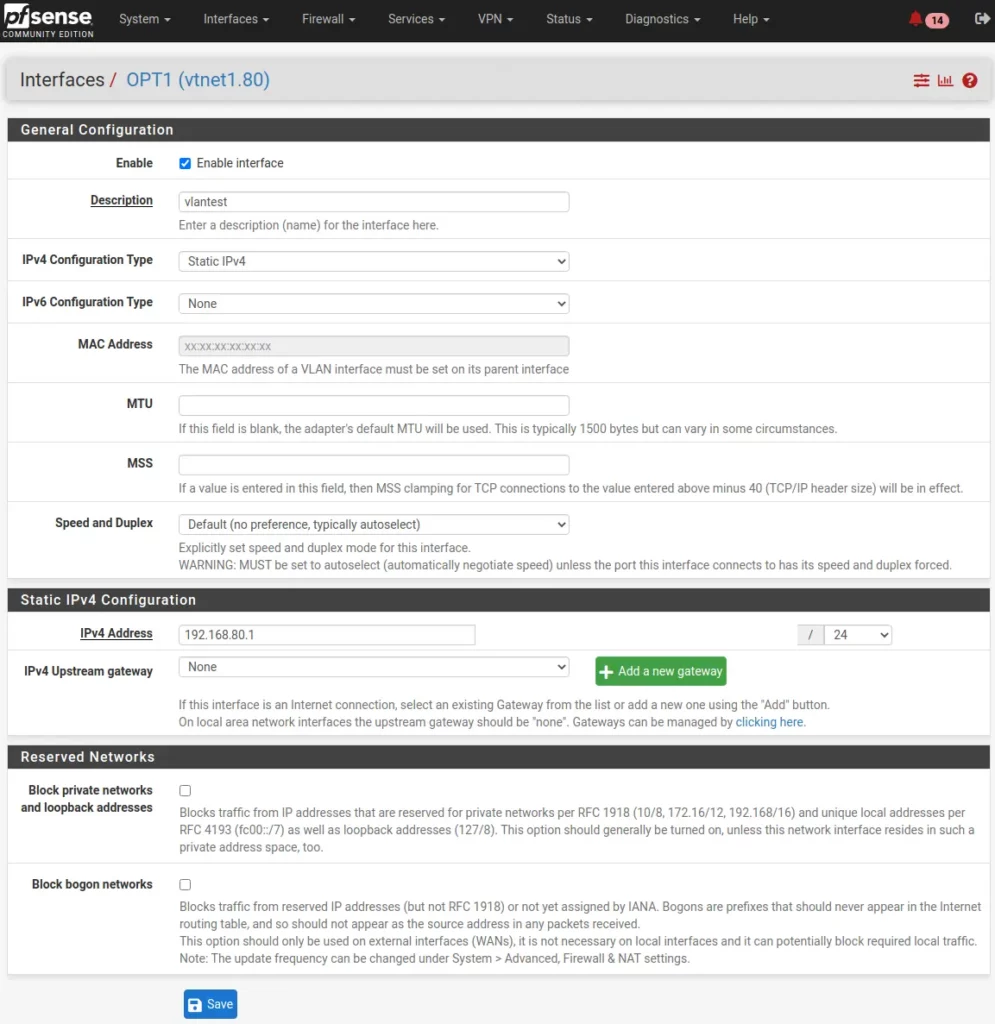

Na tomto obrázku povolíme Enable interface a nastavíme Description, napr. na vlantest. Ďalej IPv4 Configuration Type nastavíme na Static IPv4 .V sekcii Static IPv4 configuration nastavíme IPv4 address na 192.168.80.1 a nezabudnime na masku podsiete (CIDR 24). Teraz môžeme kliknúť na Save v zápätí klikneme na Apply changes.

DHCP Server

Teraz nastavíme DHCP server pre novo vytvorenú VLAN. takže v rámci webového rozhrania prejdeme na

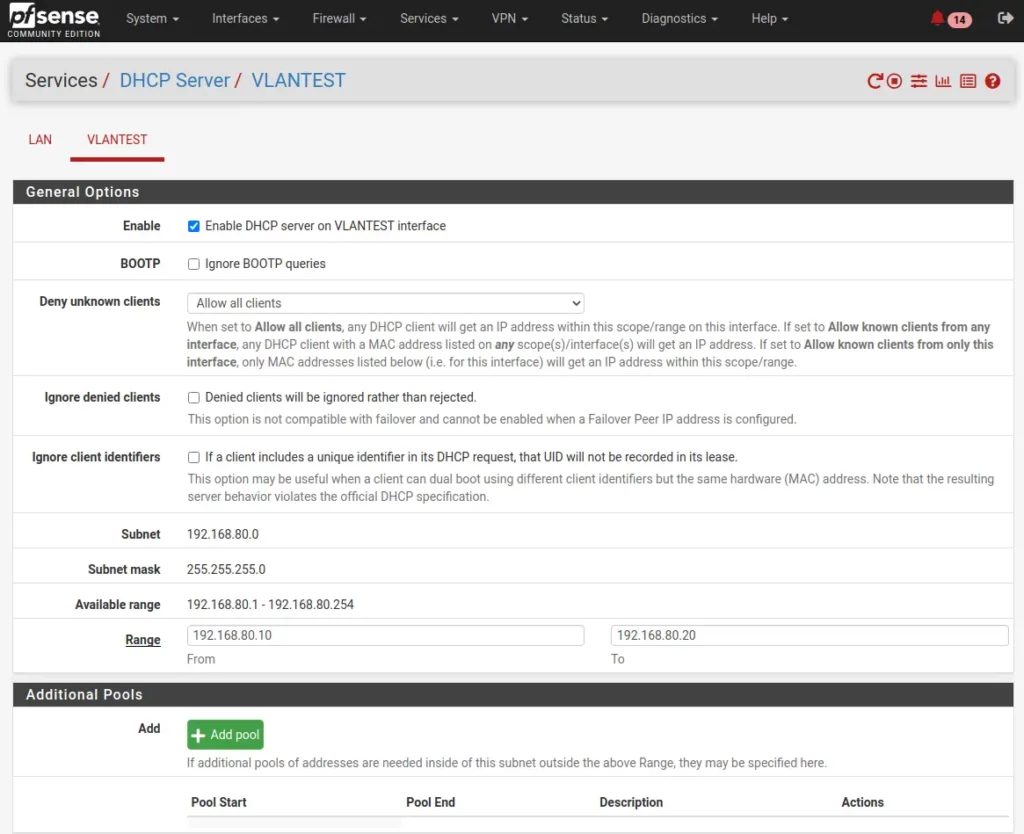

Services --> DHCP Server --> VLANTEST

pri tomto nastavení len povolíme DHCP server a Range nastavíme na rozsah napr. od 192.168.80.10 do 192.168.80.20 (čiže na 10 IP adries). Ďalšie nastavenia ako DNS servery atď. nemusíme nastavovať. Následne klikneme na Save.

VLAN interface máme teraz vytvorený. Tak isto sme pre novú VLAN sieť nastavili DHCP server. Ak teraz pripojíme do switcha (port 15, alebo 16) počítač, tak zistíme, že stále nič nefunguje. Tento stav je spôsobený tým, že pfsense vo východziom stave blokuje akúkoľvek komunikáciu. To znamená, že vo firewalle musíme vytvoriť niekoľko pravidel.

Pravidlá Firewallu

V rámci webového rozhrania prejdeme na

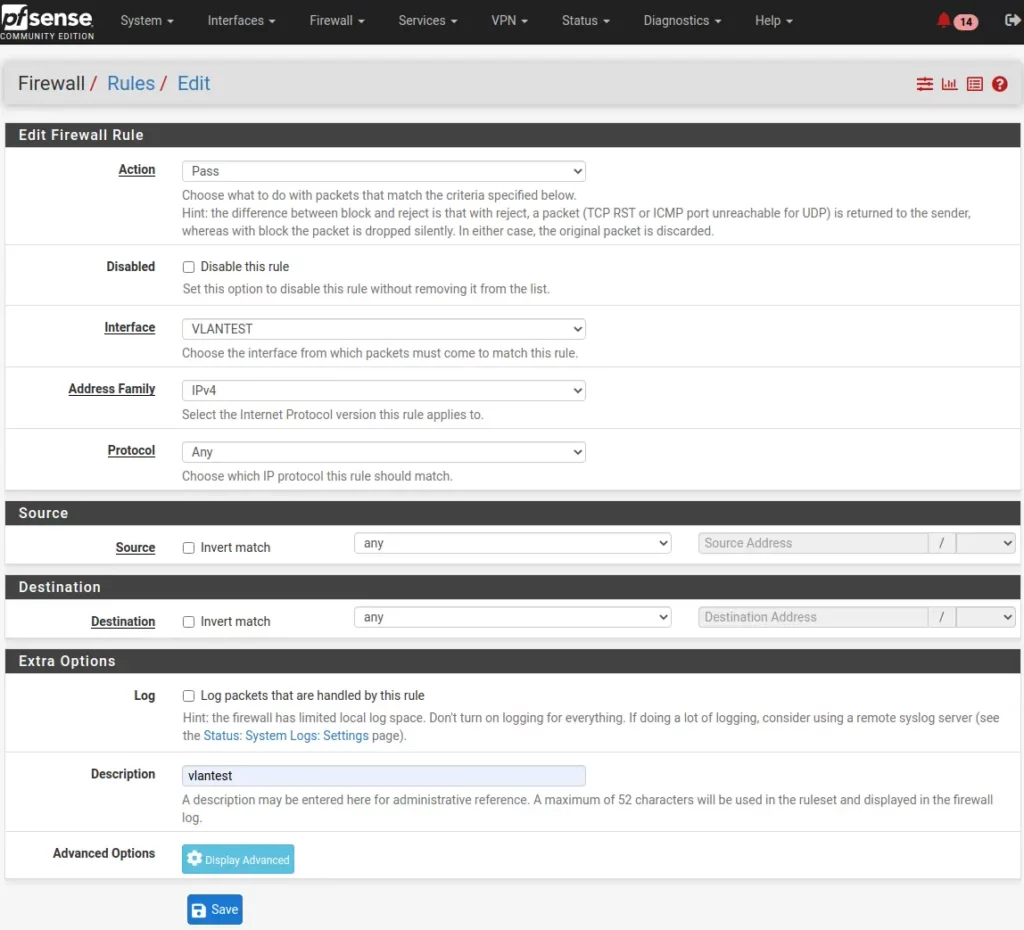

Firwall --> Rulles --> VLANTEST --> AddTakmer všetko necháme vo vychodziom nastavení a zmeníme len protocol na Any. Plus pridáme nejaký Desription. Následne klikneme na Save a Apply changes.

Toto pravidlo hovorí: Povoľ sieti VLANTEST všetko (pravidlo musí byť umiestnené vo firewalle nad pravidlom, ktoré všetko zakazuje, pretože firewall číta pravidla z hora).

Ak teraz pripojíme PC na switch port 15, alebo 16, tak PC obdrží IP adresu zo siete 191.68.80.x, avšak je tu ďalší problém. VLAN sieť 192.168.80.x sa navzájom vidí z LAN sieťou 192.168.1.x. Z hľadiska VLAN je tento stav neprípustný, pretože siete musia byť logicky oddelené. Preto je potrebujeme nastaviť ďalšie 2 pravidlá, ktoré budú siete navzájom blokovať. Poďme vytvoriť najprv pravidlo pre VLAN sieť.

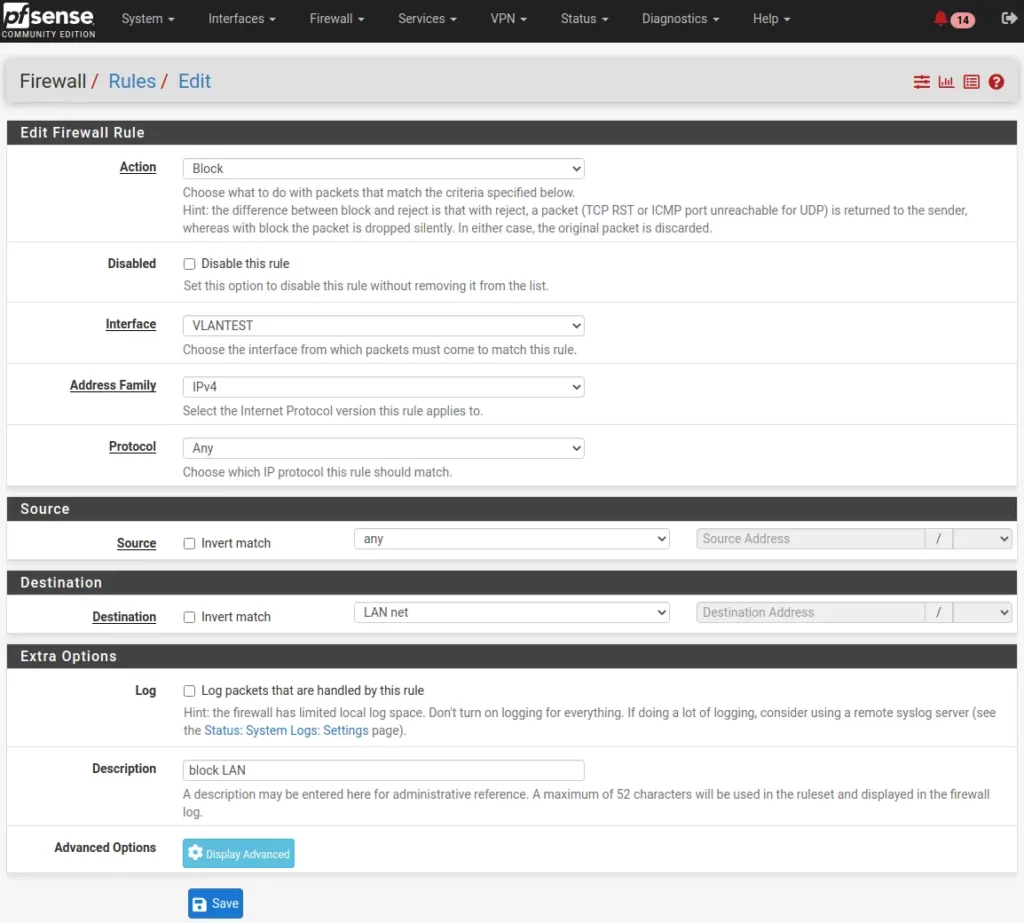

Firwall --> Rulles --> VLANTEST --> AddUpozorňujem, že pravidlo musíme umiestniť nad pravidlo, ktoré sme vytvárali ako prvé. Na nasledujúcom obrázku je nastavenie pravidla, ktoré blokuje komunikáciu z VLAN (192.168.80.x) do LAN (192.168.1.x).

- Action – Block

- Address family – IPv4

- Protocol – any

- Destination – LAN net

- Description – block LAN

Save a Apply changes

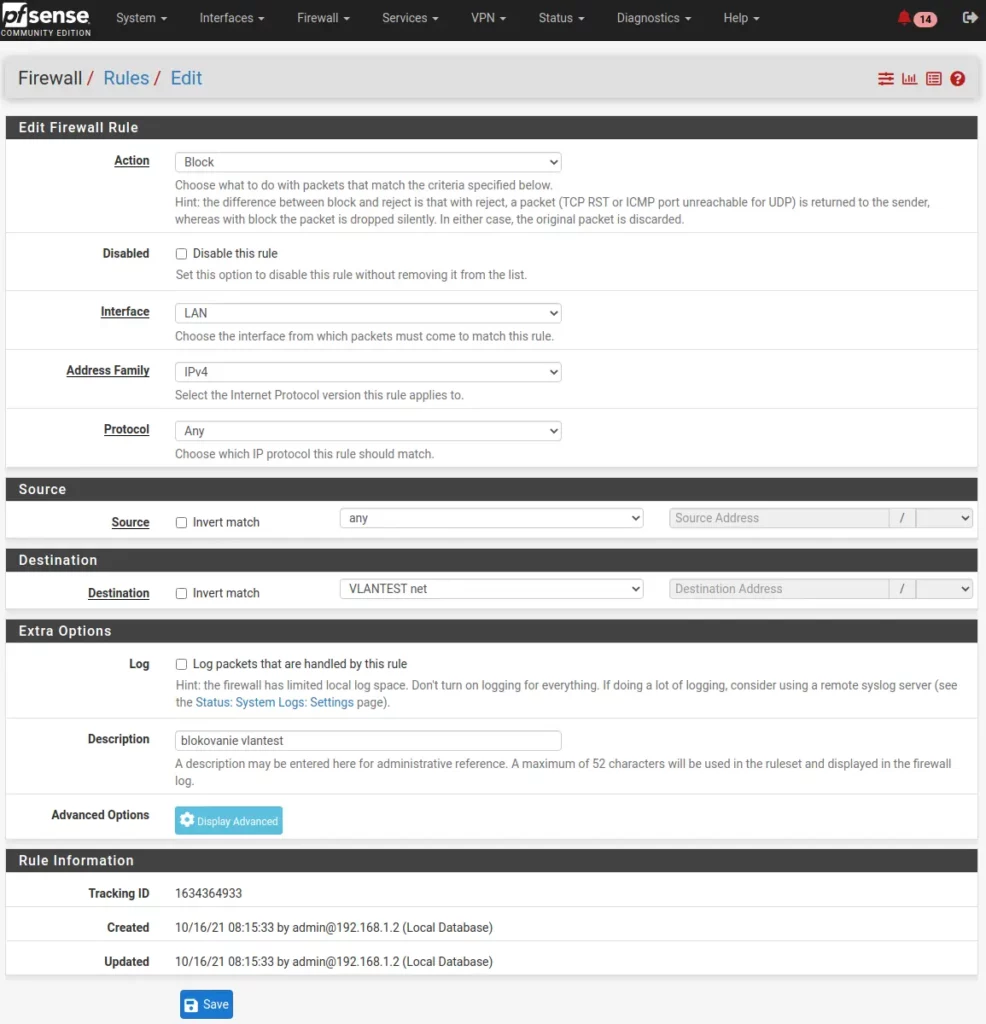

Teraz sa zo siete 192.168.80.x nedostaneme do siete 192.168.1.x. Ale dostaneme sa zo siete 192.168.1.x do siete 192.168.80.x. Takže také iste blokovacie pravidlo musíme vytvoriť aj na rozhraní LAN. Takže prejdeme na:

Firwall --> Rulles --> LAN --> Add- Action – Block

- Address family – IPv4

- Protocol – any

- Destination – VLANTEST net

- Description – blokovanie vlantest

Teraz sú obidva siete medzi sebou neprístupné a na oboch sieťach funguje internet. Ak by sme chceli v rámci fyzickej siete LAN vytvoriť ďalšie logické podsiete, tak postupujeme analogicky ako som popisoval v tomto blogu. Hlavný prepoj medzi switchami by bol tzv. Trunk port cez ktorý by komunikovali všetky VLANy. Na konkrétnom switchy by sa potom nastavovali konkrétne VLANy.

Záver

Ako som už v blogu spomínal, problematika VLAN je komplikovanejšia a riešenie ktoré som popisoval je veľmi jednoduché. Zapojenie, ktoré som testoval fungovalo bez akýchkoľvek problémov. Medzi switchom TL-SG1016DE a firewallom pfsense som mal zapojený ešte klasicky hlúpy switch D-Link DGS-108/E, ktorý sa pre VLAN správal transparentne. Na záver spomeniem, že ja sa neživým networkingom, takže blog je písaní skôr pre laikov a ospravedlňujem sa profesionálnym sieťarom, že je to písane takým jednoduchým štýlom. Ak som urobil niekde chybu, alebo som niečo zle vysvetlil, tak budem vďačný za každý komentár pod článkom